الانتشار في المجال التكنولوجي ، على الأقل في الغرب هو: كوالكوم vs ميديا تيك. أنا شخصياً معجب بالشركة التايوانية حيث أعتقد أنها توفر منتجات جيدة جدًا جدًا وبتكلفة أقل لمصنعي المعدات الأصلية. وبالتالي ، الأجهزة التي تكلفنا أقل أيضًا بالنسبة لنا كمستهلكين. خاصة معالجات ميديا تيك الأبعاد هم المفضلة. ومع ذلك ، فقد اندهشت من وجود خلل في ذلك اكتشف من قبل خبراء تحقق نقطة البحث. حشرة مزعجة حقا. دعونا نرى التفاصيل.

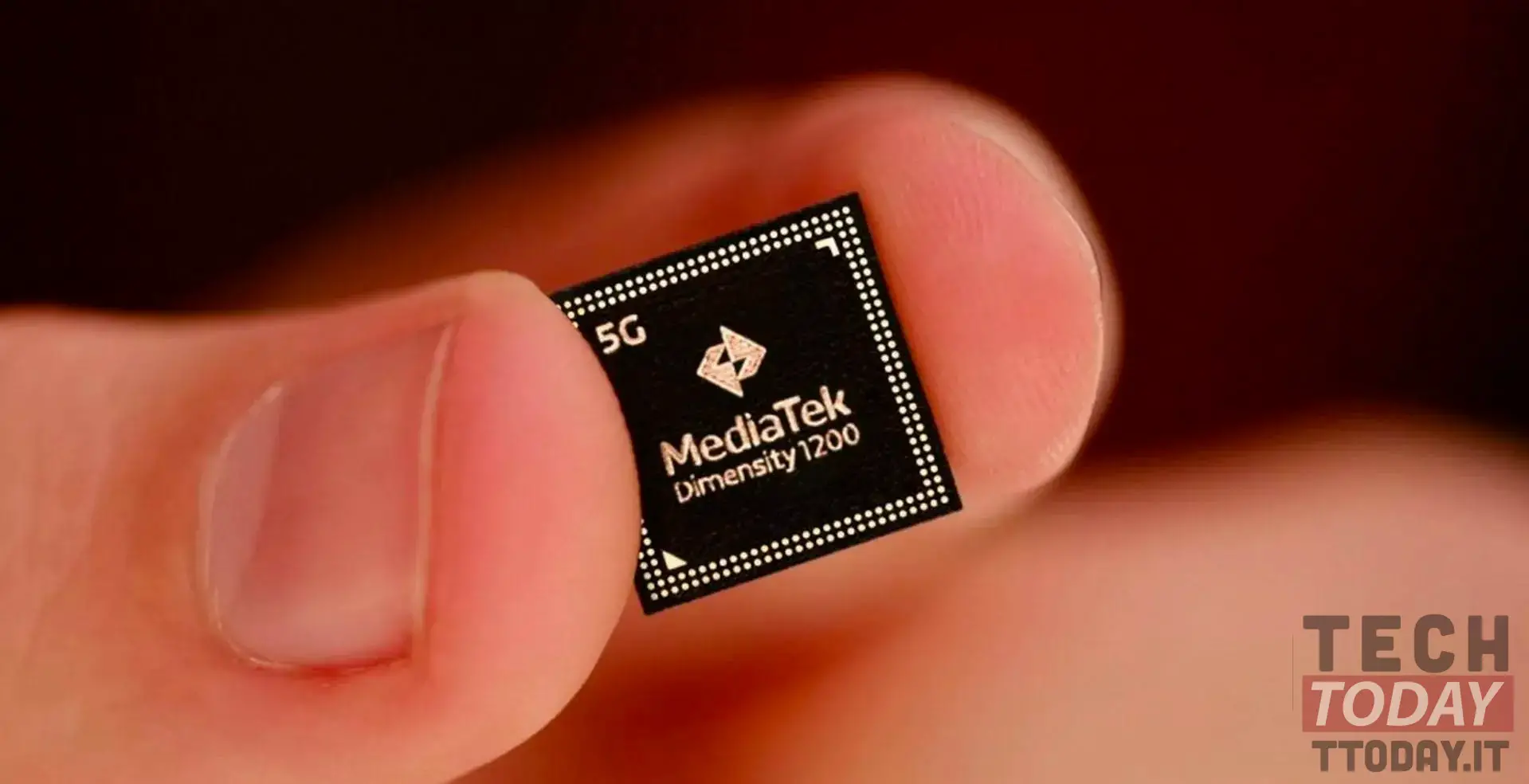

ستكون معالجات MediaTek ، ولا سيما Dimensity ، ضحايا للخلل الذي يسمح للأشخاص الخبثاء بالتجسس على المستخدمين

تحقق نقطة البحث، أو بالأحرى قسم أبحاث الأمن السيبراني التابع لها ، أصدر اليوم تقريرًا يوضح بالتفصيل وجود واحد ثغرة أمنية تؤثر على العديد من منصات MediaTek. دعنا نتحدث عن الشركة في الجزء العلوي من عالم المعالجات المسؤولة حاليًا عن بيع حوالي 40 ٪ من SoCs في الهواتف الذكية في العالم.

وفقا للخبراء ، واحد ثغرة في معالجة الصوت ومكونات الذكاء الاصطناعي من شرائح عائلة "MediaTek Dimensity" يمكن استغلالها من قبل المتسللين للوصول إلى المعلومات المختلفة ، وحتى في الحالات القصوى ، استمع محادثات من المستخدمين.

اقرأ أيضا: MediaTek أو Qualcomm: هذا هو من يقود السوق العالمية

تحتوي المعالجات على وحدة معالجة AI (APU) ومعالجة الإشارات الصوتية الرقمية (DSP) بناءً على الهندسة المعمارية الدقيقة "تنسيليكا إكستنسالتقليل استخدام وحدة المعالجة المركزية الأساسية. يمكنك الوصول إلى هذه المنطقة عن طريق إدخال رمز كود باستخدام تطبيق android وأعد برمجة النظام للتجسس على المستخدمين.

استخدم الخبراء الهندسة العكسية للشهادة على ثغرات البرامج الثابتة. استخدموا أ Redmi Note 9 5G، والتي تزود MediaTek Dimensity 800U. حتى التطبيق بدون امتيازات ، أي إذن الوصول إلى بيانات النظام ، كان قادرًا على ذلك الوصول إلى واجهة الصوت للجهاز والتعامل مع دفق البيانات.

الوثيقة التي تم الكشف عنها تنص على:

نظرًا لأن البرنامج الثابت DSP لديه حق الوصول إلى دفق البيانات الصوتية ، يمكن للمهاجم استخدام رسالة IPI لزيادة الامتيازات واعتراض مستخدم الهاتف الذكي نظريًا.

نحن نعمل بجد للتحقق من [الثغرة الأمنية في Audio DSP] واتخاذ الاحتياطات اللازمة. لا يوجد دليل على استغلال هذه الثغرة. نشجع مستخدمينا النهائيين على تحديث أجهزتهم بمجرد توفر التصحيحات وتثبيت التطبيقات فقط من الأنظمة الأساسية الموثوقة مثل متجر Google Play.

الحمد لله ، MediaTek لديها اكتشف الخلل وأصلحه على الفور اكتشفنا ذلك بفضل نشر النشرة الأمنية الصادرة في أكتوبر. بالتالي؟ نحن لا نتحمل أي مخاطر ، على الأقل في الوقت الحالي.

عبر | الروبوت الشرطة